ვირტუალბოქსის პრობლემა Kali-ზე

Posted by kid in Linux stuff, Technical Issues, ZZ Misc on 07/06/2014

რამდენიმე ხნის წინ Kali-ზე ვირტუალბოქსის (4.3.12 ვერსია, Debian 7.0 (“Wheezy”)-სთვს) გაშვება დამჭირდა. Kali დაყენებული მქონდა 64-ბიტიან HP EliteBook 8460-ზე.

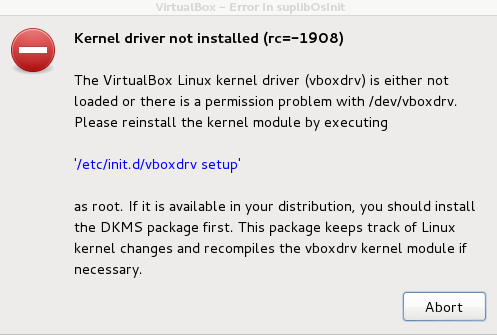

ვირტუალბოქსისა და guest ოპერაციული სისტემის ინსტალაციის შემდეგ კი, ჩემი ვირტუალური OS აღარ ეშვებოდა შემდეგი შეცდომის გამო (რომელსაც გვარიანად ვეწვალე):

თვითონვე გთავაზობს გამოსავალს “/etc/init.d/vboxdrv setup” ბრძანების გაშვებით, რაც უშედეგოდ მთავრდება. გამოსული შეცდომა და ლოგების ნახვა ლინუქსის საჭირო ჰედერების არარსებობაზე მიუთითებს.

პრობლემა არ გვარდება DKMS პაკეტების დაინსტალირებით: https://packages.debian.org/squeeze/dkms (ინსტალაციის შემდეგ “/etc/init.d/vboxdrv setup”-ის გაშვება იგივე ერორს იძლევა).

ლინუქსის ფორუმებზე უხვად არის გამეორებული, რომ კერნელის ჰედერების დაინსტალირებისთვის საჭიროა შემდეგი ბრძანების გაშვება:

sudo apt-get install linux-headers-$(uname -r)

თუმცა “linux-headers-3.7-trunk-amd64”-სთვის ჰედერს ვერ ერთ repository-ში ვერ პოულობდა:

unable to locate package linux-headers-3.7-trunk-amd64

როგორც აღმოჩნდა პაკეტები ამ ჰედერისთვის ძირითადი რეპოებიდან უკვე წაიშალა. Kali-ს ფორუმზე მივაგენი სოლუშენს:

/etc/apt/sources.list-ში (ამ ფაილში განსაზღვრულია საიდან უნდა გადმოიწეროს სისტემამ აფდეითები) უნდა ჩავამატოთ შემდეგი ხაზი:

deb http://snapshot.debian.org/archive/debian/20130201T032911Z/ experimental main contrib non-free

შემდეგ ვუშვებთ ბრძანებებს:

sudo apt-get -o Acquire::Check-Valid-Until=false update (რეპოების არქივებში პაკეტების შემოწმების დროს მათ timestamp-ს რომ არ მიაქციოს ყურადღება, რადგანაც უკვე გადაგდებული პაკეტები გვჭირდება ვირტუალბოქსის ასამუშავებლად)

sudo apt-get install build-essential linux-headers-$(uname -r)

პაკეტები წარმატებულად ინსტალირდება. მერე ვუშვებთ ვირტუალბოქსის ერორში ნახსენებ ბრძანებას:

/etc/init.d/vboxdrv setup

რაც შეცდომების გარეშე უნდა დასრულდეს და ვირტუალური OS-ის გაშვებაც უპრობლემოდ უნდა მოახერხოთ.

აუცილებლად წაშალეთ ჩამატებული ხაზი (“deb http://snapshot.debi…mental main contrib non-free”) /etc/apt/sources.list-დან! (რადგანაც ძველ ან ექსპერიმენტულ პაკეტებს შეიცავს).

ვირტუალბოქსის ამ უაზრო, გადაშენებულ პაკეტებზე დამოკიდებულებამ რამდენიმე საათი დამაკარგვინა.

პითონის default ვერსიის შეცვლის, სიმბოლური ლინკებისა და yum-ის KeyboardInterrupt ერორის ამბავი

Posted by kid in Linux stuff, ZZ Miscellanea on 04/12/2013

რამდენიმე ხნის წინ დამჭირდა პითონის დააფდეითება 2.7.5-დან 3.2.3-ზე ჩემს ფედორა 19-ზე. დააფდეითების შემდეგ ($ sudo yum upgrade python), ვერსიად მაინც ძველს (2.7.5) მაჩვენებდა.

მცირედი დაგუგლვის შემდეგ ვიპოვე, რომ საკითხის მოგვარება მარტივად შეიძლება პითონის სიმბოლური ლინკის შეცვლით:

/usr/bin-ში (სადაც არის პითონის ინსტალაცია), არის ფაილი python, რომელიც უთითებს პითონის ვერსიაზე.

ამის შემოწმება შეგვიძლია შემდეგნაირად:

$ readlink /usr/bin/python

python2

python2 იყო ბრძანების პასუხი.

symbolic link-ების შესაქმნელად თუ შესაცვლელად ვიყენებთ ln-ს. შეიძლება symbolic link ისე შევცვალოთ, რომ არ წავშალოთ.

პითონის შემთხვევაში:

$ ln -f -s /usr/bin/python3 /usr/bin/python

$ readlink /usr/bin/python

-f არის ბრძანების ფორსირება. -s არის სომბოლური ლინკის შექმნა. ამის შემდეგ, ჯერ ვუთითებთ target ფაილს/ფოლდერს, შემდეგ კი ლინკს.

შედეგი:

$ python –version

Python 3.2.3

ამას კიდევ ერთი შედეგი მოჰყვა. კერძოდ ის, რომ yum-მა პროტესტის ნიშნად მუშაობაზე უარი განაცხადა. ნებისმიერი პაკეტის ინსტალაციის თუ აფდეითის დროს, აგდებდა შეცდომას:

File “/usr/bin/yum”, line 30

except KeyboardInterrupt, e:

გამოძიებამ დაადგინა, რომ საქმე სამხრეთ ამერიკული სერიალის სიუჟეტივით ყოფილა ჩახლართული.

პითონის 3.2.3 ვერსიას ჰქონია ავი ზნე: სისტემას მოყოლილ პითონის ინსტალაციის ბრძანება python-ს ცვლის. რა შუაშია yum-თან? ეს უკანასკნელი პითონის (2.7.5 ვერსიის) გარვეულ მოდულებს იყენებს.

მოკლედ, ინტერნეტში ბევრი სხვადასხვა ვერსიაა პრობლემის მოსაგვარებლად. მაგალითად, რჩევა $ yum clean all ბრძანების გაშვებისა. არ დაიჯეროთ. yum საერთოდ არ ეშვება და აბა clean all-ს როგორ იზამს.

მოკლედ, “დავროლბექდი” ისევ 2.7.5-ზე სიმბოლური ლინკების გადართვით:

$ ln -f -s /usr/bin/python2 /usr/bin/python

ცოტაოდენი კითხვის შემდეგ აღმოვაჩინე, რომ თუ პითონის ახალ ვერსიას დავაინსტალირებთ make install-ით უარესად იქნება საქმე და yum-ს შეიძლება მხოლოდ პითონის ძველი ვერსიის ფორსირებულმა გადაინსტრალირებამ უშველოს. აქ არის დეტალები: http://stackoverflow.com/questions/11171015/python-and-yum-issue-centos-5-4

ალტერნატივა (ანუ საჭიროების შემთხვევაში პითონის ახალი ვერსიის გამოყენება) არის პითონის სასურველი ვერსიის ცალკე დაინსტალირება (ძველი ვერსიის შენარჩუნებით) და “პირდაპირ დაძახება” python3-ით ან /usr/bin/python3.3-ით.

$ python3 –version

Python 3.3.3

Collusion – ვინ აგროვებს ინტერნეტში ინფორმაციას თქვენზე

Posted by kid in Chrome, Online Security, Technical Issues, ZZ Miscellanea on 24/02/2013

როდესაც მომხმარებელი ინტერნეტში დაძრწის, ის თავის ინფორმაციას ძალაუნებურად აწვდის სხვადასხვა ვებსაიტებს. კონკრეტულად რა ინფორმაციას და რა მოცულობით აგზავნის – ეს უკვე მომხმარებლის ჩვევებსა და მისი ბრაუზერის setting-ებზეა დამოკიდებული. ამაზე უკვე მაქვს დაწერილი პოსტი. ისე კი, თქვენმა ბრაუზერმა ინტერნეტში შეიძლება დაარიგოს თქვენი IP მისამართი, რომელ ბრაუზერს (ქრომი, ფაიერფოქსი, ინტერნეტ ექსპლორერი. . .) ხმარობთ, რომელი ოპერაციული სისტემა (Windows, Mac OS, ლინუქსი. . .) გაქვთ, თქვენი ეკრანის ზომა და ა.შ.

როდესაც შედიხართ ერთ საიტზე, ცხადია, ამ საიტს აწვდით ინფორმაციას, მაგრამ თვითონ ამ საიტზე შეიძლება იყოს უამრავი პლაგინი (ფეისბუქის, google analytics-ის და ა.შ.), რომელთაც სხვადასხვა ფუნქციები აქვთ. შეიძლება თქვენს მიერ გაცემული ინფორმაცია გამოყენებული იქნას უბრალოდ სტატისტიკისთვის და სერვისის გაუმჯობესებისთვის (რომელ ბრაუზერს ხმარობენ მოცემულ საიტზე შესული მომხმარებლები), რეკლამისთვის ან იმის განსასაზღვრად, შესაძლებელია თუ არა თქვენთვის რაიმე ვირუსის შემოტყუება (თუ საიტზე ჩაგდებულია ვირუსი ვინდოუსის ოპერაციული სისტემისთვის და თქვენ ლინუქსით შეხვედით, ვირუსმა, შესაძლოა, არც კი სცადოს თქვენი კომპიუტერის დაინფიცირება).

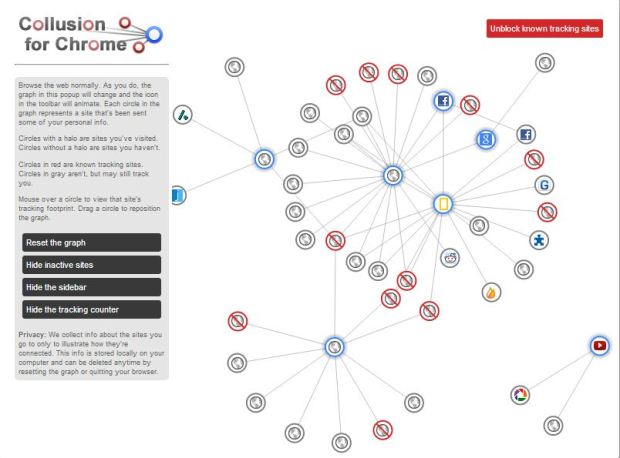

რამდენიმე ხნის წინ ერთ extension-ს გადავაწყდი Google Chrome-სთვის, რომელსაც ეწოდება Collusion. ეს ექსტენშენი იძლევა გრაფიკულ გამოსახულებას, თუ რომელ საიტებზე გაიგზავნა თქვენი ინფორმაცია.

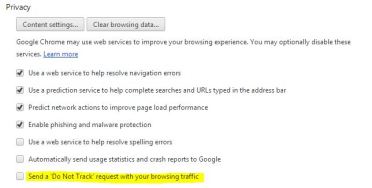

გადავწყვიტე ეს ექსტენშენი დამეტესტა. ამას გარდა, Collusion გარკვეულწილად Do Not Track ფუნქციის დატესტვის შესაძლებლობასაც იძლევა. ამ ფუნქციის მონიშვნის შემთხვევაში თქვენი ბრაუზერი ვებსაიტებს ეუბნება, რომ თქვენ ინფორმაციის მიწოდება არ გსურთ (თუმცა შესაძლებელია, რომ საიტების (სერვერების) ნაწილმა უგულებელჰყოს Do Not Track და მაინც შეაგროვოს თქვენს შესახებ ინფორმაცია).

როგორ დავაყენოთ Collusion

Google Chrome-ით შევდივართ შემდეგ საიტზე: disconnect.me და გადავდივართ Tools მენიუში. შემდეგ კი ვაჭერთ წითლად მონიშნულ იკონკას:

ეს დააინსტალირებს ექსტენშენს თქვენს ქრომში. შემდეგ სასურველია, რომ გამორთოთ ქრომი და თავიდან შეხვიდეთ. ქრომის მარჯვენა ზედა კუთხეში ახალი იკონკა უნდა გაჩნდეს, რომელზე დაჭერის შემთხვევაშიც გამოჩნდება გრაფიკული გამოსახულება, თუ რომელმა საიტებზე მიიღეს თქვენი ბრაუზერიდან ინფორმაცია.

აქვე უნდა აღინიშნოს, რომ ექსტენშენის ავტორთა მტკიცებით, მათი ქმნილება ინფორმაციას არსად არ აგზავნის. გრაფიკული გამოსახულებისთვის საჭირო ინფორმაციას ინახავს თქვენს კომპიუტერში.

დატესტვა და მისი შედეგები

თავდაპირველად გადავწყვიტე Collusion მეცადა ისე, რომ გამორთული იყო Do Not Track.

ქრომის მისამართის ზოლში ჩაწერეთ :

chrome://settings –> Show advanced settings. . . –> Privacy

ამის შემდეგ შევედი იმ ვებსაიტებზე, რომელზეც ჩვეულებრივ შევდივარ ხოლმე: youtube.com (logged in), facebook.com (logged in), bbc.com/football, wired.com, nationalgeographic.com, slashdot.org).

შედეგი:

თითოეულ რგოლზე მაუსის მიყვანისას გამოჩნდება ვებსაიტის სახელი.

ლურჯი შარავანდედით შემოსილი რგოლები, არიან საიტები სადაც შეხვედით. სწორედ მათგან გამოდიან ხაზები და მიემართებიან იმ საიტებისკენ (რგოლებისკენ), რომელთაც თქვენი ბრაუზერიდან ინფორმაცია მიიღეს.

წითელი რგოლებით აღნიშნულია ვებსაიტები, რომლებიც ცნობილია, რომ აგროვებენ მომხმარებელთა ინფორმაციას. რუხი ფერის რგოლებიანი ვებსაიტები კი შესაძლოა აგროვებდნენ ინფორმაციას, შესაძლოა არა.

თუ რომელიმე წითელ ან რუხ რგოლთან მიიყვანთ კურსოს, გამოჩნდება, თუ რომელი ვებსაიტებიდან იღებენ ისინი ინფორმაციას.

ექსტენშენის სხვა ფუნქციების აღწერას აღარ გავაგრძელებ.

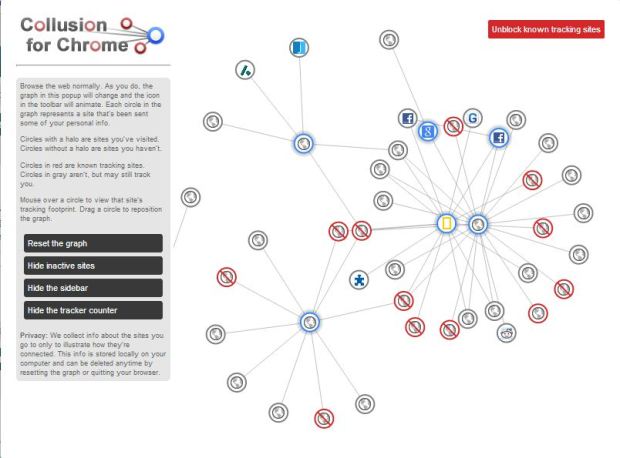

ტესტი Do Not Track-ით

შემდეგი ტესტისთვის Do Not Track ფუნქცია მოვნიშნე (იხილეთ ზემოთ).

შევედი იგივე ვებსაიტებზე.

შედეგი:

(რადიკალურ) განსხვავებას ვერ ვხედავ. თუმცა ეს სულაც არ ნიშნავს Do Not Track-ის არაეფექტურობას.

ა) შესაძლოა Collusion http header-ს, რომელშიც მონიშნულია Do Not Track, მაინც თვლის როგორც გაგზავნილ/მიწოდებულ ინფორმაციას.

ბ) შესაძლოა (მაგრამ ნაკლებ სავარაუდოა), სურათზე გამოსახულ ყველა ვებსაიტი აიგნორებდეს Do Not Track-ს.

ეს შეკითხვა Collusion-ის ავტორებსაც მივწერე. მათი მხრიდან feedback-ის შემთხვევაში, პოსტს დავააფდეითებ.

საბოლოო ჯამში Collusion სასარგებლოა. სულ მცირე იმას მაინც ანახებს, მოცემული ვებსაიტიდან რომელ სხვა საიტებზე მიდის ინფორმაცია.

ქრომში ექსტენშენის წაშლისთვის შევდივართ chrome://extensions/ და შემდეგ ვაჭერთ შესაბამისი ექსტენშენის გასწვრივ ნაგვის ყუთს:

აქვე დავამატებ, რომ Collusion არის open-source.

ამას გარდა, თუ თქვენ იყენებთ ფაიერფოქსს, არსებობს იგივე სახელისა და ფუნქციების მქონე add-on: addons.mozilla.org/en/firefox/addon/collusion/ (თუმცა არ დამიტესტავს).

თუ PDF ფაილს “ვადა გაუვიდა”. . . – JavaScript

Posted by kid in Technical Issues, ZZ Misc, ZZ Miscellanea on 09/11/2012

PDF ფაილის, როგორც ინტელექტუალური საკუთრების, დაცვის სხვადასხვა მეთოდები არსებობს. ერთ-ერთი მათგანია ფაილზე JavaScript კოდის მიმაგრება, რომელიც დოკუმენტის გახსნისა და სარგებლობის მხოლოდ (ამ კოდში) მითითებულ ვადებში იძლევა.

თუ ასეთი დაცვის მექანიზმის მქონე PDF-ფაილს თქვენ ვადის გასვლის შემდეგ გახსნით, მაშინ დაახლოებით ასეთ მესიჯს მიიღებთ:

მესიჯი იტყობინება, რომ საჭიროა გარკვეულ (სკრიპტის ავტორისთვის სასურველ) ვებსაიტზე შესვლა და დოკუმენტის ყიდვა.

ასეთი დაცვის მექანიზმის გვერდის ავლა მარტივია.

თუ PDF დოკუმენტების გახსნისთვის ვიყენებთ Adobe Reader-ს:

Edit –> Preferences

გამოვა ახალი ფანჯარა. მოვნახოთ JavaScript მარცხენა მენიუში.

Enable Acrobat JavaScript იქნება მონიშნული. მონიშვნა უნდა მოვუხსნათ.

OK

გავხსნათ ჩვენი დოკუმენტი.

Adobe Reader ან ახალი ფანჯრის სახით ან დოკუმენტის თავზე ყვითელ ზოლად გამოიტანს გაფრთხილებას, რომ JavaScript გამორთულია. ყურადღებით წაიკითხეთ რა წერია – შეიძლება პროგრამა JavaScript-ის ჩართვას ითხოვდეს და პირდაპირ Yes-ის დაჭერით, ზემოთ აღწერილი მანიპულაცია გასამეორებელი გექნებათ.

JavaScript-ის მსგავსი კოდით დაცული დოკუმენტის გახსნისა და წაკითხვის კიდევ ერთი მეთოდია კომპიუტერში დროის შეცვლა, მაგრამ ეგ უფრო რთულია. გარდა ამისა, არეული საათით უფრო მეტი პრობლემა შეგექმნებათ, ვიდრე Adobe Reader-ში JavaScript-ის გამორთვით.

და კიდევ: თუ გინდათ თქვენი PDF ფაილის დაცვა არაავტორიზებული წვდომისგან, ამ ბლოგპოსტში აღწერილ მეთოდს მაინც და მაინც ნუ ენდობით.

რას ამბობს თქვენი ბრაუზერი თქვენზე

Posted by kid in Chrome, Firefox, Online Security, Technical Issues, ZZ Misc, ZZ Miscellanea on 30/09/2012

ისევე როგორც არ არსებობს ორი იდენტური თითის ანაბეჭდი, ასევე არ არსებობს ორი იდენტური კომპიუტერული სისტემა (მაგალითად, კომპიუტერები, რომელთაც ახლა უსხედხართ). როდესაც ინტერნეტში შედიხართ, თქვენ (უფრო სწორედ, თქვენი ბრაუზერი) ტოვებთ კვალს, რომელიც ერთობ ინფორმაციული შეიძლება იყოს.

ვებსაიტი browserspy.dk გეტყვით რა უნიკალურ კვალს ტოვებს თქვენი ბრაუზერი ინტერნეტში. როდესაც ამ საიტზე შეხვალთ, მარცხენა სვეტში სხვადასხვა ტესტებია ჩამოწერილი. სულ 80-მდე ტესტია, რამდენიმე მათგანი მხოლოდ Internet Explorer-ზე ან სხვა სპეციფიკურ ბრაუზერზე მუშაობს. მარცხენა სვეტში რომელიმე ბმულზე დაჭერისას ხორციელდება ტესტი და აგრეთვე ახსნილია თუ რა ინფორმაციის და რა მეთოდით მიღებას ისახავს ის მიზნად.

browserspy.dk მოიცავს ისეთ ტრივიალურ ტესტებს, როგორიცაა IP-სა და თქვენი ინტერნეტის გამტარუნარიანობის (bandwidth) გაგება და ამოცნობა, თუ რომელი ბრაუზერით ხართ ინტერნეტში შესული. ამას გარდა ის გაცნობებთ: აქვს თუ არა თქვენს ბრაუზერს ActiveX-ის, Adobe Reader-ის, AJAX-ის და სხვა (ვებ) ტექნოლოგიების მხარდაჭერა. იგებს თუ როგორი პოლიტიკა გაქვთ cookies-ების მიმართ (რა შეიძლება იყოს cookie-ს მაქსიმალური ზომა, ჯამში რა მოცულობის cookies-ს მიღება შეუძლია ბრაუზერს, რა cookies-ები გაქვთ სისტემაში იმ მომენტში და ა.შ.).

ყველა ტესტის ჩამოთვლა საჭირო არ არის, მაგრამ browserspy.dk-ს ტესტებს შეუძლიათ გაიგონ, რომელ ოპერაციულ სისტემას იყენებთ (მისი ვერსიისა და სხვა წვრილმანების ჩათვლით), გაქვთ არა გარკვეული პროგრამები (მაგალითად, MS Office-ს უფასო ალტერნატივა Libre Office) დაინსტალირებული, გაქვთ თუ არა დაყენებული DirectX, რომელი საათია თქვენი კომპიუტერული სისტემის მიხედვით და რომელი სასაათო სარტყელი გაქვთ მითითებული და ა.შ.

ერთ ტესტი (Mathematical Information) JavaScript-ის მეშვეობით თქვენს სისტემას გარკვეულ მათემატიკურ გამოთვლებსაც გააკეთებინებს და წარმოგიდგენთ პის, სხვადასხვა რიცხვების ლოგარითმებსა და მათ კვადრატულ ფესვებს.

შესაძლებელია აგრეთვე დადგინდეს რა ფონტები გაქვთ სისტემაში დაინსტალირებული. აღმოჩნდა, რომ 441 ფონტი მქონია და მათი სახელწოდებებიც ჩამოიწერა.

საბოლოო ჯამში, საკმაოდ მოცულობითი ინფორმაცია გამოდის. browserspy.dk-ზე თავმორილი ტესტების უმრავლესობას სხვადასხვა ონლაინ აპლიკაციები უკვე დიდი ხანია იყენებენ. ისინი, უპირველეს ყოვლისა, აპლიკაციების უფრო user friendly გარდაქმნასა და მოხმარების სიადვილის (usability) გაუმჯობესებას ემსახურებიან. მაგალითად, ფონტების ტესტის შემდეგ ვებ აპლიკაციამ შესაძლოა თქვენთვის სასურველი კონტენტი უფრო მისაღები ფორმით წარმოგიდგინოთ.

ცხადია, თუ ვინმე თქვენი ბრაუზერის მიერ მიწოდებულ ინფორმაციას usability-სთვის იყენებს, გამოჩნდებიან ადამიანები, ვინც ამ ინფორმაციას თავიანთ სასარგებლოდ და თქვენს საზიანოდ გამოიყენებენ. შესაძლებელია, სისტემისა და ბრაუზერის ისე დაკონფიგურირება, რომ თქვენს შესახებ გაცილებით ნაკლები ინფორმაცია იყოს ცნობილი და თავად ბრაუზერიც უფრო უსაფრთხო გახდეს სხვადასხვა script-based შეტევების მიმართ (ამაზე სხვა პოსტში დავწერ). თუმცა ბრაუზერი სრულიად უჩინარი ვერასოდეს გახდება. თუ ინტერნეტში სადმე წააწყდით ინფორმაციას, რომ ბრაუზერის რაღაც setting-ების შეცვლით შესაძლებელია FBI-ის ისე დაჰაკვა, რომ ვერ მოგაგნებენ – ტყუილია.

უსაფრთხოების გაუმჯობესებისა და თქვენი სისტემის შესახებ ინფორმაციის გაუვრცელებლობის უზრუნველყოფის ყველაზე მარტივი და ეფექტური მეთოდი (რომელიც ყველა პრობლემას ვერ აგვარებს, თუნდაც იმიტომ, რომ მრავალი სხვდასხვა ვებ ტექნოლოგია/პლატფორმა არსებობს და ერთის გათიშვა არ არის საკმარისი) ბრაუზერში სკრიპტების (JavaScript-ის) აღსრულების აკრძალვაა.

ქრომში ეს შემდეგნაირად კეთდება:

Settings –> Show Advanced Settings –> Privacy –> Content Settings (გაიხსნება ახალი ფანჯარა) –> JavaScript –> მონიშნეთ Do not allow any site to run JavaScript –> OK

სხვა ბრაუზერებისთვის დაგუგლეთ disable JavaScript in Firefox/Internet Explorer/Opera. . .

მაგრამ უნდა გაითვალისწინოთ, რომ მრავალი ვებ საიტი იყენებს JavaScript-ს კონტენტის უკეთ პრეზენტაციისთვის. ამას გარდა, ბრაუზერებს ჩაშენებული და ამოქმედებული აქვთ თავდაცვის გარკვეული მექანიზმები by default. როდესაც ვებ აპლიკაცია თქვენს სისტემას რაიმე კოდის/სკრიპტის (მაგალითად, Java-ში დაწერილის) აღსრულებას სთხოვს, წესითა და რიგით, ბრაუზერზმა მისამართის ზოლის ქვემოთ (ან სხვა თვალსაჩნო ადგილას) გაფრთხილება უნდა ამოაგდოს, რომელიც კოდის გაშვებისთვის თქვენს ნებართვას ითხოვს:

ამიტომ რაღაცეების ტოტალურად გათიშვაზე უფრო ეფექტური კონკრეტული სიტუაციისადმი რაციონალური მიდგომა და ბრაუზერების უსაფრთხოების საკითხზე ინფორმაციის მოძიება მგონია.

გარდა ამისა, შესაძლებელია სხვა ზომის მიღებაც. HTTP პროტოკოლს, რომელიც ინტერნეტში მონაცემთა გაცვლისა და კომუნიკაციის საფუძველია, აქვს ერთგვარი ფუნქცია, რომელსაც ეწოდება do-not-track (DNT). ეს ფუნქცია ბრაუზერიდან უნდა ჩართოთ (როგორც ამბობენ, ქრომში ამის გაკეთება შესაძლებელი იქნება 2012 წლის ბოლოდან), რის შემდეგაც თქვენი ბრაუზერი ვებ საიტს ეტყვის, რომ თქვენ არ გსურთ მას (ვებსაიტს) მიაწოდოთ ინფორმაცია თუ როგორ მოხვდით მასთან. გაითვალისწინეთ, რომ საიტების (სერვერების) ნაწილს შეუძლია უგულებელჰყოს თქვენი სურვილი და მაინც ჩაინიშნოს როგორ მოხვდით მასთან.

Firefox-ში do-not-track-ის გააქტიურებისთვის:

Tools –> Options –> გამოვა ახალი ფანჯარა, სადაც უნდა მონახოთ Privacy –> მონიშნეთ Tell websites I do not want to be tracked

ამ მეთოდების გარდა, შესაძლებელია ასევე კომპიუტერიდან Java-ს და სხვა პლატფორმების (Adobe Flash) ამოინსტალირებაც. მაგრამ გაწვალდებით. მაგალითად, Flash-ის მოსპობის შემთხვევაში, YouTube-ით ვეღარ ისიამოვნებთ.

Facebook-ზე საკუთარი მოღვაწეობის ვიზუალიზაცია – Wolfram Alpha

Posted by kid in ZZ Miscellanea on 05/09/2012

საძიებო სისტემა Wolfram Alpha საშუალებას გვაძლევს Facebook-ზე დარეგისტრირების დღიდან ჩვენს მიერ დაგროვილ მთელს ინფორმაციაში ვიქექოთ და ამას არსებული მონაცემების ვიზუალიზაციით აკეთებს.

ვოლფრამ ალფა ე.წ. computational knowledge engine-ს ანუ ისეთ საძიებო სისტემას წარმოადგენს, რომელიც ნაცვლად ბმულებისა, პირდაპირ გვიგდებს ძიების ობიექტის შესახებ არსებულ ინფორმაციას. თუ ჩავწერთ Benjamin Franklin, საძიებო სისტემა ამოგვიგდებს მის დაბადებისა და გარდაცვალების თარიღს, სურათს, მისი კარიერის თაიმლანს, ფაქტებს, რომლებიც მის შესახებ უნდა ვიცოდეთ და ა.შ.

ჩვენი ფეისბუქზე მოღვაწეობის ვიზუალიზაციისთვის საჭიროა შევიდეთ wolframalpha.com-ზე, (საიტზე რეგისტრაცია საჭირო არ არის), საძიებო ზოლში ჩავწეროთ Facebook report, მივცეთ Add App ვოლფრამის ფეისბუქის აპლიკაციაზე, მერე მივცეთ ჩვენს მონაცემებთან წვდომის ნებართვა და ორიოდ წუთში მთელი თქვენი ფეისბუქური კარიერა ფერად-ფერად, სექსუალურ გრაფებში იქნება გადმოცემული. გაითვალისწინეთ, რომ საიტზე თქვენი ფეისბუქიდან გადმოქაჩული მონაცემები 1 საათის მანძილზე იქნება ქეშირებული (მერე უნდა წაიშალოს).

ვოლფრამიდან საკუთარი თავის შესახებ, შეიძლება ისეთი რამეები შეიტყოთ, რაზეც წარმოადგენა არც კი გქონდათ. მაგალითად, რომელ ფაზაში იყო მთვარე როცა დაიბადეთ? რომელი თანავარსკვლავედები ჩანდა ცაზე თქვენი დაბადების დროს იმ ქალაქიდან, სადაც დაიბადეთ?

ვოლფრამის მიერ მოწოდებული ინფორმაციით გაიგებთ, ფეისბუქზე დარეგისტრირების დღიდან რამდენი პოსტი გამოაქვეყნეთ, რამდენი (სისულელე) გაასტატუსეთ, რამდენი ფოტო ატვირთეთ, რამდენი ლაიქი და კომენტარი მიიღეთ ამ ყველაფერზე. ვოლფრამი მონაცემთა საშუალო არითმეტიკულებსაც (მოდასაც და მედიანასაც) ანგარიშობს. იმასაც გაიგებთ, თუ რომელ თვეში აქტიურობდით ყველაზე მეტად და იფიქრებთ იმაზე, თუ რატომ იღებთ ყველაზე ნაკლებ ლაიქს თებერვლის თვეში.

ვოლფრამი თქვენს მიერ დაშეარებული ლინკებიდან ყველაზე პოპულარულსაც იპოვის. Youtube-დან დაშეარებულ რომელ ვიდეოს ჰქონდა ყველაზე მეტი ლაიქი და შეარი? ჩემთან გარი მურის Still Got the Blues for You-ს აღმოჩნდა.

ჩემი ექაუნთის სტატისტიკური მონაცემებიდან აღსანიშნავია, რომ ჩემს ფეისბუქის მეგობართა წრეში პრაქტიკულად დაცულია გენდერული ბალანსი (განსხვავება 1.2 პროცენტია ქალების სასარგებლოდ), იმ მეგობრებიდან, რომელთაც relationship status მითითებული აქვთ, 39 პროცენტს bf/gf არ ჰყავს, 28% დაოჯახებულია, მეოთხედი კი ყურებამდეა შეყვარებული (ან არც არის).

ვოლფრამ ალფა მეგობართა ქსელსაც (↓) წარმოგვიდგენს: რა გვაქვს მათთან საერთო – უმაღლესი სასწავლებელი, სამუშაო ადგილი, საცხოვრებელი ქალაქი თუ არაფერი

თავად ვოლფრამის საიტზე ქსელის ეს გრაფა ინტერაქტიულია – ყოველი წრე მეგობარია და მაუსის მიყვანით მის ვინაობას იგებთ.

ეს მხოლოდ მცირე ჩამონათვალია იმისა, რასაც ვოლფრამი თქვენს შესახებ გაგაგებინებთ. მონაცემები იმდენად user friendly გზით არის წარმოადგენილი, რომ ჯობია ისეთ დროს გააკეთოთ, როდესაც ნახევარ საათს მაინც გეცლებათ.

გარდა ამისა, ვოლფრამ ალფა წარმოდგენას იძლევა იმის შესახებ, თუ რამხელა რისკია (არა მხოლოდ თქვენთვის, არამედ თქვენი მეგობრებისთვისაც) თქვენს შესახებ არსებული ინფორმაციის არასასურველ ხელში ჩავარდნა.

MiG-in-the-Middle-Attack

Posted by kid in Attacks, Military, Technical Issues, ZZ Misc on 29/08/2012

Man-in-the-Middle-Attack (კიბერ) შეტევის მეთოდია, როდესაც თავდამსხმელი ორი სუბიექტის კომუნიკაციის შორისაა მოქცეული და მათ მიერ გაცვლილი ინფორმაციით მანიპულაცია (და თავის სასარგებლოდ გამოყენება) შეუძლია.

როს ანდერსონს თავის წიგნში Security Engineering (მეორე გამოცემა) აღწერილი აქვს შეტევა, როდესაც ორ სუბიექტს შორის არა პიროვნება, არამედ სამხედრო თვითმფრინავი MiG იმყოფებოდა, რომელმაც მოახერხა და მოწინააღმდეგის საჰაერო თავდაცვა გაარღვია.

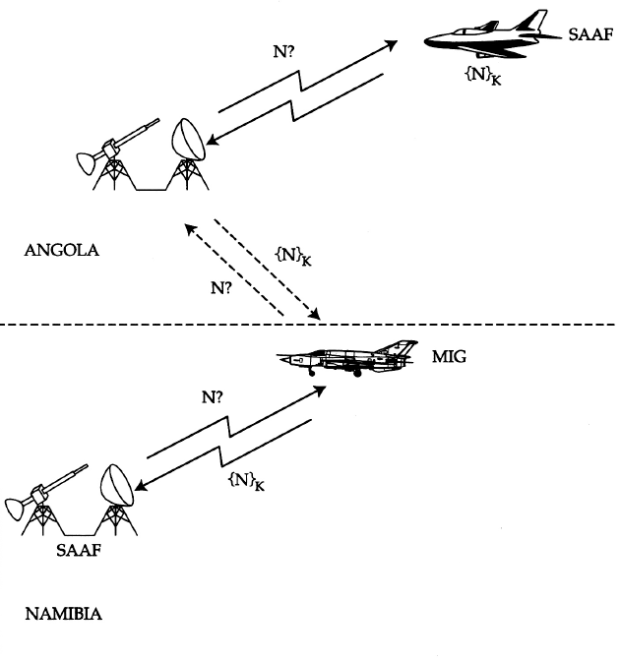

სამხედრო საჰაერო ძალების განვითარებასთან ერთად, გაჩნდა საჭიროება, რომ მხარეებს ერთმანეთისგან განერჩიათ საკუთარი და მოწინააღმდეგის თვითმფრინავები. თუ რადარზე მოჩანს ობიექტი, როგორ უნდა ვიყოთ დარწმუნებული, რომ ის ჩვენი თვითმფრინავია? ამისთვის შეიქმნა სისტემა identify-friend-of-foe (IFF), რომელიც ჯერ კიდევ მეორე მსოფლიო ომის დროს დაინერგა. მისი მოქმედების პრინციპი მარტივია: რადარი აგზავნის ობიექტთან სიგნალს, შემდეგ კი მისგან ელის პასუხს დაშიფრულ პასუხს.

ანდერსონს თავის წიგნში აღწერილი აქვს MiG-in-the-Middle-Attack, რომელიც ანგოლაში მოხდა. ცივი ომის დროს, 1980-იან წლებში ანგოლაში სამოქალაქო ომი მიმდინარეობდა. ერთმანეთს ებრძოდნენ საბჭოთა კავშირისა და ამერიკის მიერ მხარდაჭერილი ფრაქციები. საბჭოთა კავშირმა კუბა დაითანხმა ანგოლაში საკუთარი 36,000 სამხედრო გაეგზავნა. ამერიკის მიერ მხარდაჭერილს მოძრაობა UNITA-ს თავის მხრივ სამხრეთ აფრიკის აპარტეიდული რეჟიმიც ეხმარებოდა, რომელსაც იმ დროისთვის ანგოლას სამხრეთი მეზობელი, ნამიბია ჰქონდა ოკუპირებული. სამხრეთ აფრიკული თვითმფრინავები ნამიბიაში იყვნენ განლაგებული და იქიდან ბომბავდნენ ანგოლაში მოწინააღმდეგეთა სამიზნეებს. სამხრეთ აფრიკის ავიაცია, ცხადია, საკუთარი და მეტოქის თვითმფრინავების განსასხვავებლად IFF-ს იყენებდა.

სამხრეთ აფრიკამ მას შემდეგ გადაწყვიტა საკუთარი სამხედრო გეგმებისთვის თავი მიენებებინა, რაც მათ მეტოქის MiG-ებმა ჭკუაში აჯობეს. ერთ მშვენიერ დღეს MiG-ები აფრინდნენ და ანგოლის სამხრეთით დაიწყეს მანევრირება. ისინი სამხრეთ აფრიკის სამხედრო ბაზებისკენ (და მათი ჰაერსაწინააღმდეგო სისტემებისკენ) მას შემდეგ დაიძრნენ, რაც სამხრეთ აფრიკის ავიაციამ ანგოლაში სამიზნეების დაბომბვა დაიწყო. MiG-ები სამხრეთ აფრიკის Impala-ს თვითმფრინავებსა და რადარებს შორის აღმოჩდნენ. MiG-ებმა რადარებისგან მიიღეს სიგნალი (რომლის მიზანი რადარზე გამოჩენილი ობიექტების იდენტიფიკაცია იყო), უცვლელად გადასცეს ის Impala-ებს და უკვე მათან მიღებული სიგნალი გადასცეს რადარებს. შესაბამისად, სამხრეთ აფრიკულმა მხარეს MiG-ები საკუთარ თვითმფრინავბად აღიქვა და საკუთარ საჰაერო თავდაცვასაც დაუსვა წერტილი.

შეტევის სქემა მოცემულია სურათზე:

წყარო: Ross Anderson, Security Engineering – A Guide to Building Dependable Distributed Systems, Second Edition, Wiley, 2008

სავარაუდოდ, MiG-in-the-Middle-Attack მოხდა კორეის და ვიეტნამის ომებშიც, ასევე ახლო აღმოსავლეთის კონფლიქტებშიც.

MiG-in-the-Middle-Attack თავიდან ასაცილებლად დაიხვეწა სისტემა – გაუმჯობესდა კრიპტოგრაფიული პროტოკოლები. მაგალითად, თვითმფრინავს მოეთხოვება რადარის საპასუხოდ გაგზავნილ დაშიფრულ მესიჯს საკუთარი სახელიც დაამატოს. ამას გარდა, ზოგჯერ მეტოქის ტერიტორიაზე მფრინავ თვითმფრინავებს უკრძალავენ IFF მოწყობილობების ჩართვას, რათა მათ მიერ მიღებული და გადაცემული სიგნალი მოწინააღმდეგემ არ დაიჭიროს. თუმცა ეს ღონისძიებები პროცესს იდეალურად უსაფრთხოს ვერ ხდის.